Chiffrer un poste de travail avec BitLocker

Chiffrer un poste de travail avec BitLocker

BitLocker est un mécanisme de sécurité intégré à Windows permettant de chiffrer vos données. En cas de tentative d’accès à votre disque, les données seront illisibles. La sécurité est optimale lorsque vous l’utilisez avec la puce TPM de votre machine (compatible à partir de TPM 1.2).

Au travers de ce tutoriel Chiffrer un poste de travail avec BitLocker, nous allons voir comment configurer BitLocker au travers de GPO et l’activer sur votre poste de travail tout en stockant les informations de déchiffrage au sein de votre Active Directory. Les configurations suivantes s’applique à Windows 10. Sachez que BitLocker n’est pas disponible sur Windows 10 Famille.

1) Configurations GPO

Nous allons tout d’abord préparer la configuration des postes de travail à une GPO

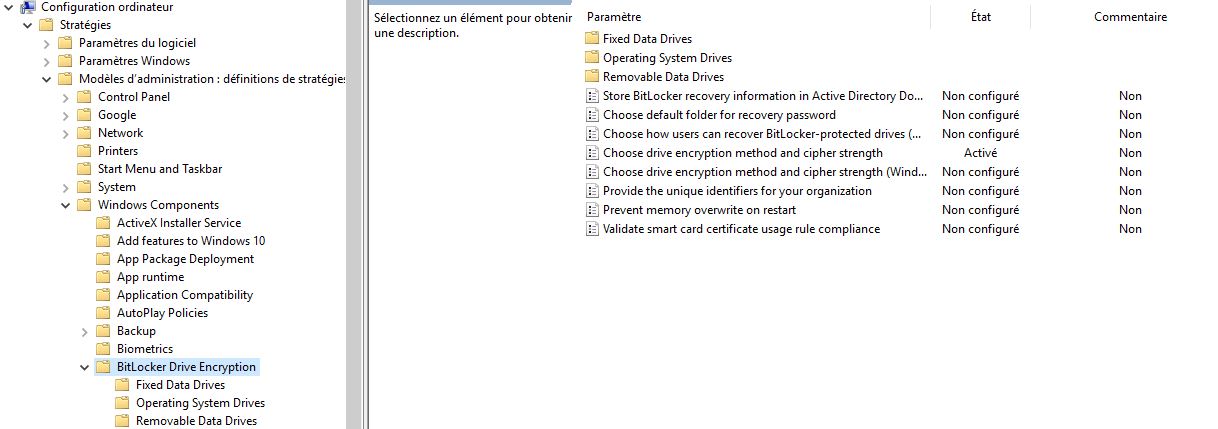

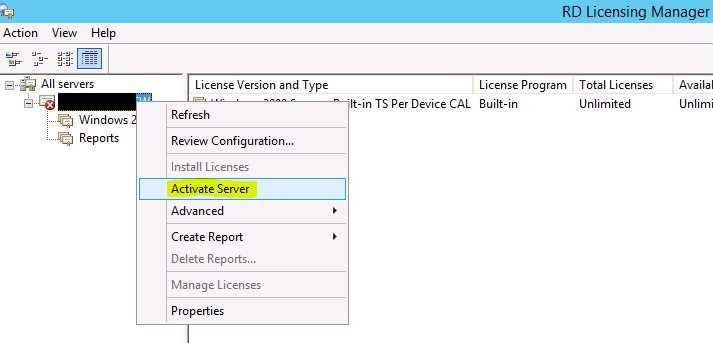

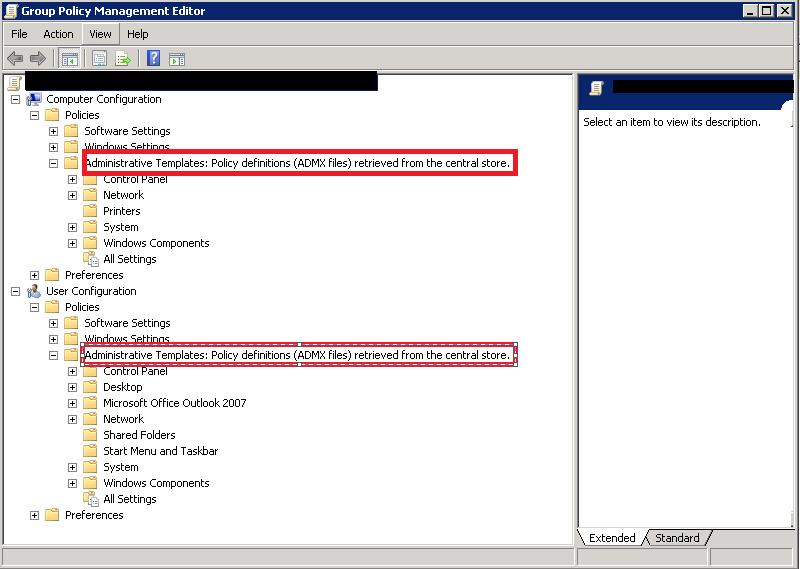

Créer une nouvelle GPO et rendez-vous dans :

Configuration Ordinateur \ Stratégies \ Modèles d’administration \ Windows Components \ BitLocker Drive Encryption

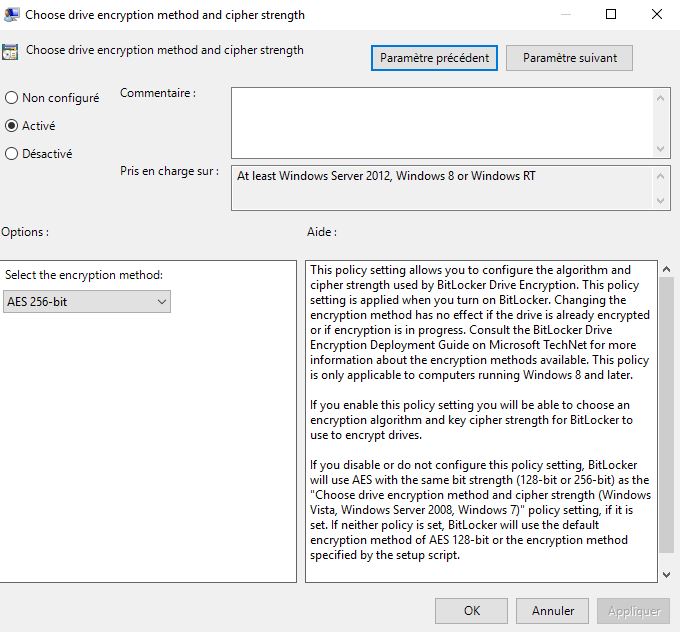

Le paramètre GPO à configurer est Choose drive encryption method and cipher strength

Activez ce paramètre et sélectionnez le cryptage, AES 128-bits ou AES 256-bits

Cela correspond au niveau de le cryptage de vos données, AES 256-bits étant le niveau le plus fort

Rendez vous maintenant dans :

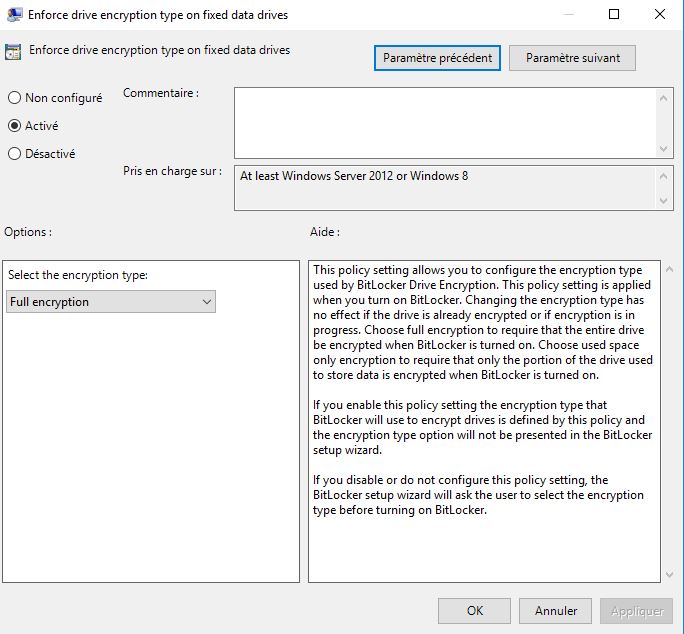

Configuration Ordinateur \ Stratégies \ Modèles d’administration \ Windows Components \ BitLocker Drive Encryption \ Fixed Data Drives

Dans cette partie, nous configurons les options pour les disques (ou non amovible)

Le paramètre GPO à configurer est Enforce drive encryption type on fixe data drives

Ce paramètre permet de sélectionnez entre le cryptage uniquement des données, ou bien le cryptage du disque entier (Full encryption)

L’activation de l’option Full encryption mettra plus de temps à activer BitLocker sur le volume

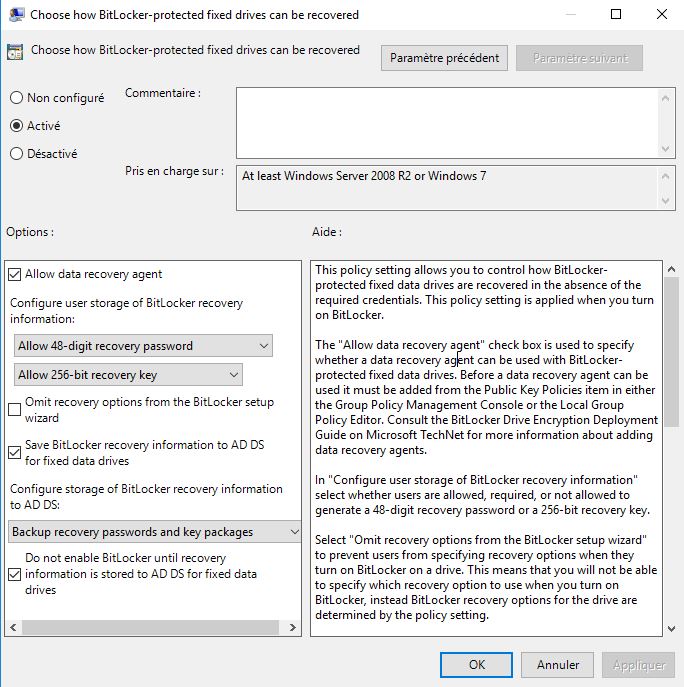

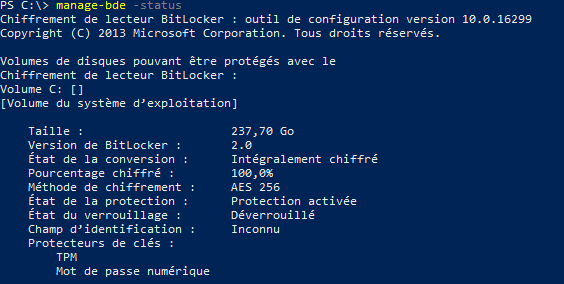

Le paramètre GPO à configurer est Choose how BitLocker-protected fixed drives can be recovered

Le paramètre important ici est Save BitLocker recovery information to AD DS for fixed data drives

Il permettra de sauvegarder la clé et le recovery password dans le compte ordinateur de la machine sous Active Directory

Rendez vous maintenant dans :

Configuration Ordinateur \ Stratégies \ Modèles d’administration \ Windows Components \ BitLocker Drive Encryption \ Operating System Drives

Dans cette partie, nous configurons les options pour les disques système (généralement la partition C:\ ou se trouve Windows)

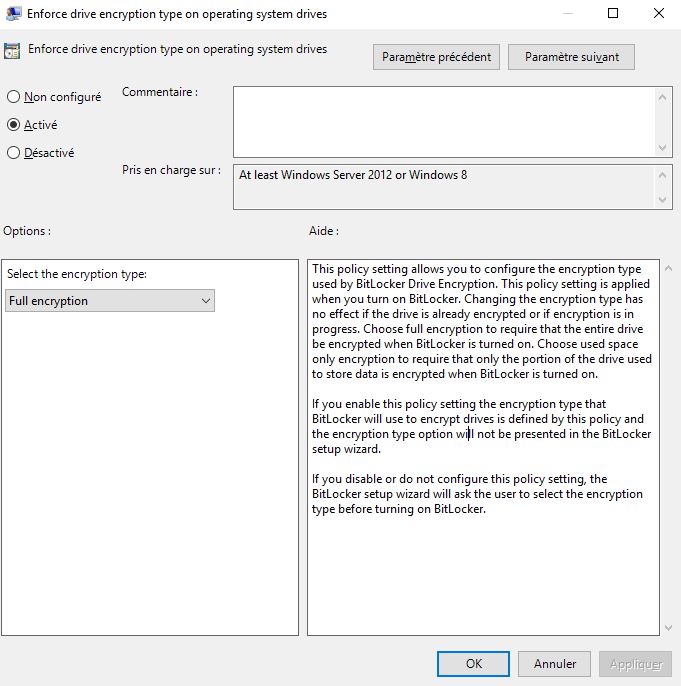

Le paramètre GPO à configurer est Enforce drive encryption type on operating sytem drives

Ce paramètre permet de sélectionnez entre le cryptage uniquement des données, ou bien le cryptage du disque entier (Full encryption)

L’activation de l’option Full encryption mettra plus de temps à activer BitLocker sur le volume

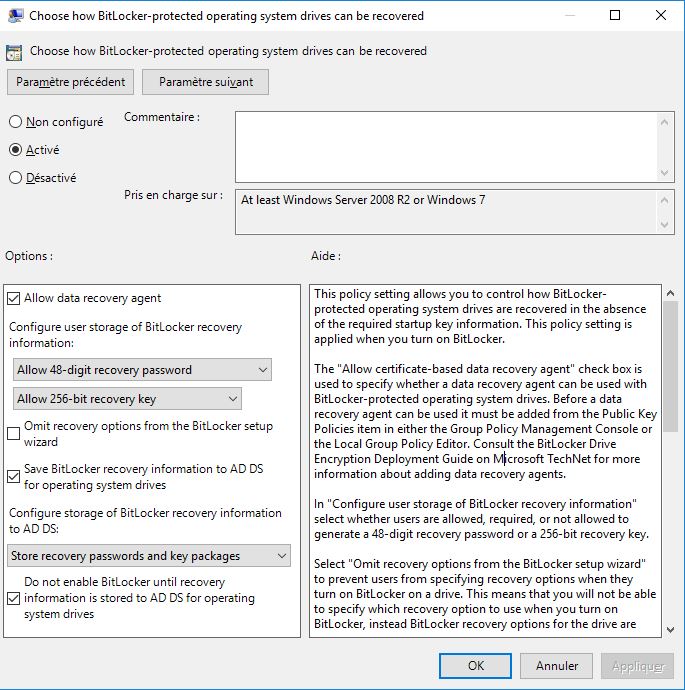

Le paramètre GPO à configurer est Choose how BitLocker-protected operating system drives can be recovered

Le paramètre important ici est Save BitLocker recovery information to AD DS for fixed data drives

Il permettra de sauvegarder la clé et le recovery password dans le compte ordinateur de la machine sous Active Directory

2) Commandes MANAGE-BDE

Nous allons maintenant effectuer le chiffrement des postes de travail au travers de la commande manage-bde

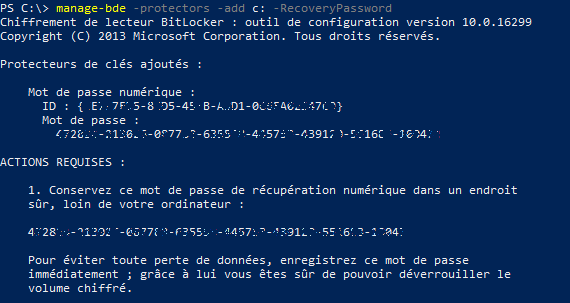

Vous devez créer le mot de passe de récupération BitLocker. Pour cela utilisez la commande suivante :

manage-bde -protectors -add C: -RecoveryPassword

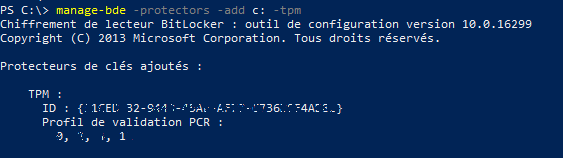

Activations de la puce TPM :

manage-bde -protectors -add c: -tpm

Via les paramètres de la GPO créé précédemment, le mot de passe sera alors ajouté dans le compte ordinateur sous AD DS

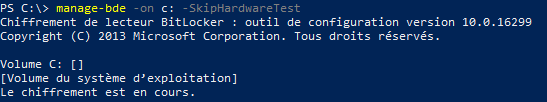

Nous n’avons plus qu’à activer BitLocker via la commande suivante :

manage-bde -on c: -SkipHardwareTest

Pour voir le statu d’avancement du cryptage :

manage-bde -status

Et pour désactiver le cryptage BitLocker :

manage-bde -off c:

Bonjour,

tout d’abord, merci pour votre tutoriel sur bitlocker.

J’ai néanmoins une question, ou est enregistré la clé bitlocker après cette commande : manage-bde -on c: -SkipHardwareTest

Merci de votre réponse.

Merci pour cet excellent tutoriel.

Pour ma part, j’ai aussi configurer la restriction du chiffrement au pc le supportant matériellement.ET le chiffrement en XTS AES 256 sensé être plus robuste que l’AES 256

Merci pour le tuto,

Je voudrais juste ajouter qu’il faut activer la fonctionnalité ADDS « Visionneuse des mots de passe de récupération Bitlocker » pour pouvoir visualiser le mot de passe de récupération dans l’Active Directory.

Bonne journée 🙂

Bonsoir,

Je souhaiterai savoir si il s’agit d’une clé de chiffrement par PC ? Comment récupérer ces clée ( mot de passe de récupération) ?

Merci par avance